企業の成長とともに秘密情報が増え、さらに秘密情報に接する機会がある従業員数は増加し、情報漏洩リスクも大きくなります。

顧客情報が流出した、技術情報を盗まれた、という報道が度々流れます。

| <情報流出関連記事例> ・新日鉄住金、ポスコと和解合意 300億円受け取り 技術流出訴訟 (2015年9月30日 日本経済新聞) ・ベネッセHD、顧客情報漏洩 最大2070万件 (2014年7月9日 日本経済新聞) |

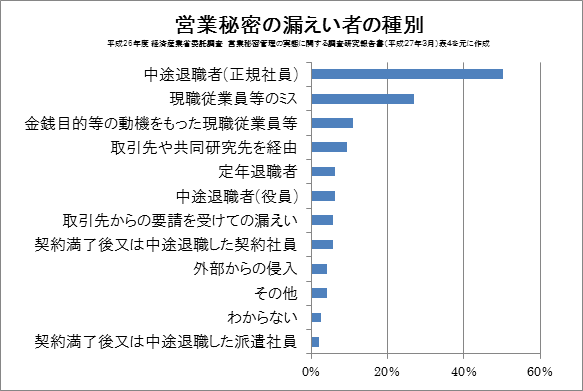

情報漏洩の原因者は誰なのか?

以下のデータがあります。

秘密情報の漏えい者種別で見た場合、最も多いのが中途退職者(正社員)、次が現職従業員のミスになっています。

多くの場合、内部の人間が原因者になっています。

また最近は、インターネットや電子メールを介して電子化された情報が大量に流出する事件が多く見られます。

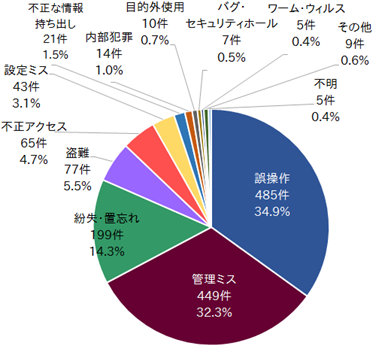

それでは情報が流出してしまったきっかけ、原因は何なのか?

これについてもデータがあります。

出典:2012年 情報セキュリティインシデントに関する調査報告書 特定非営利活動法人日本ネットワークセキュリティ協会http://www.jnsa.org/result/incident/index.html

“情報流出”と言うとハイテク犯罪のイメージがあるかもしれませんが、現実的には大部分(約8割)が単純なミスで情報を流出させてしまっていることがわかります。

具体的な情報流出対策

先の結果が示す情報漏えい者種別からは従業員対策が、情報漏えいの原因からは誤操作等の単純な原因対策が挙げられます。

ただ、ここでそもそも秘密にすべき情報とは何なのか?

これを明確にしないと始まりません。

何を秘密情報とするのかですが、営業情報、技術情報など様々な視点があります。

例えば営業情報の視点では顧客情報、顧客個人情報、商品原価等の購買情報、発表前新商品情報、接客マニュアルなどが、

技術情報の視点では製造ノウハウ、製品設計情報、特許等公開前の技術浮かび上がってくるのではないでしょうか。

秘密情報を明確にするための視点例を挙げます。

| 視点例 | 具体例 |

| 職種 | 営業→顧客リスト、売上データ、営業日誌など 技術→設計図面、製造マニュアル、品質検査結果など 開発→試験データ、開発日誌、公開前特許情報など 購買→購入先リスト、購入品、原価など |

| 保存媒体 | 紙媒体→契約書、設計図面など 電子媒体→サーバー、PC、USB保管情報など 現物→工場レイアウト、金型、試作品など |

| 開示範囲 | 社内のみ→会議議事録、社員情報、教育訓練マニュアルなど 社外から開示→製造委託先情報、試供品など 社外へ開示→ノウハウライセンス情報など |

経済産業省が公表している秘密情報の保護ハンドブック(平成28年2月)には、従業員、退職者、取引先、外部者ごとに対策例が示されています。

一方、メールやウェブサイト等によって標的となるPCにウイルスを感染させウイルス感染PCを遠隔操作し攻撃する標的型攻撃による情報流出等のサイバー攻撃の対策も怠ると大変なことになります。

こうした攻撃に対しては「ソフトウェアの更新」、「ウイルス対策ソフトの導入」、「パスワード管理・認証の強化」、「設定の見直し」、「脅威・手口を知る」ことが基本となります(情報セキュリティ10大脅威2015 IPAより)。

以下、秘密情報の保護ハンドブック平成28年2月経済産業省を参考に各対策をまとめました。

<従業員対策>

(ⅰ)アクセス権を有しない者を秘密情報に近づけない対策

| 対策 | 具体例 |

| ルールに基づく適切なアクセス権の付与・管理 | ・工場の作業ラインの一連の流れを複数人で分担(工程全体の情報を1人の作業員が把握できないようにする) ・業務や役職に基づきアクセス権を設定 |

| アクセス権者のID登録 | ・従業員等に対して情報システム上のIDを付与、パスワード設定 |

| 分離保管によるアクセス制限 | ・書類、ファイルや記録媒体(USBメモリ等)は書棚や区域を分離、電子データは格納サーバーやフォルダを分離、アクセス制限 ・入退室管理、警備システムの導入、警備員の配置 |

| ペーパーレス化 | ・電子化情報を印刷やコピーできない措置 ・電子化情報について、印刷内容や、印刷できる者、印刷目的等を限定 |

| 秘密情報の復元が困難な廃棄・消去方法の選択 | ・書類はシュレッダーにより裁断し、廃棄 ・廃棄後取り出すことができない鍵付きゴミ箱 ・重要度の高い情報は、信頼できる専門処理業者に依頼 ・市販の完全消去ソフト、ハードディスク磁気破壊サービス等を利用 |

(ⅱ)秘密情報の持出しを困難にする対策

| 対策 | 具体例 |

| 会議資料等の適切な回収 | ・会議等終了後、回収 ・資料に通し番号を付す |

| 秘密情報の社外持出しを物理的に阻止 | ・ノートPC等をセキュリティワイヤーで固定、使用者不在時にはノートPC等を机の引出しやロッカー等に格納・施錠 ・退社時の荷物検査、セキュリティタグで退社時の情報持出しチェック |

| 電子データの暗号化 | ・アクセス権を有するIDでログインしたPC等からのみ閲覧 |

| 遠隔操作によるデータ消去機能を有するPC・電子データの利用 | ・遠隔操作によりPC内のデータを消去 ・パスワードロックで一定の回数認証に失敗すると重要情報を消去 ・一定期間、管理サーバーとのやり取りがなされない状態が続いた場合に指定したデータが自動的に消去 ・電子データそのものに遠隔操作による消去 |

| コピー防止用紙やコピーガード付の記録媒体・電子データ等 | ・市販のコピー偽造防止用紙を使用 ・印刷、コピー&ペースト、ドラッグ&ドロップ、USBメモリへの書込不可設定、コピーガード付きのUSBメモリやCD-R等に保存 |

| コピー機の使用制限 | 従業員等のIDカードとコピー機を連動させ、同一のIDカードで1日当たりに印刷できる枚数を制限 |

| 私物のUSB、カメラ等の業務利用・持込み制限 | ・PCやUSBメモリ等の利用は会社貸与品のみとする ・USB差込口無し、USB差込口無効化、物理的にふさぐ部品設置 ・私物スマートフォンの持ち込み制限(重要箇所) ・工場へのカメラ等の撮影機器の持込みを制限 |

| 秘密情報の消去・返還 | ・プロジェクト終了時、従業員等が有する秘密情報が記録された書類、目につきやすい状況を作りだす等の視認性確保のための対策記録媒体等を返還、電子データを消去、設定パスワード提出 |

(ⅲ)目につきやすい状況を作りだす等の視認性確保のための対策

| 対策 | 具体策 |

| 不要な書類等の廃棄、書棚の整理 | ・不要な書類や書棚等を整理整頓、清掃 |

| 秘密情報の管理に関する責任の分担 | ・分担体制をリスト化 |

| 「写真撮影禁止」、「関係者以外立入り禁止」表示 | ・書庫や区域(倉庫、部屋など)の出入口に「写真撮影禁止」、「関係者以外立入り禁止」といった掲示 |

| 職場の座席配置・レイアウトの設定、業務体制の構築 | ・従業員同士、上司の目につきやすい座席配置、死角のないレイアウト ・秘密情報を取り扱う作業は、可能な限り複数人で作業 ・単独作業の場合は、各部門の責任者等が事前に単独作業の必要性、事後には作業内容を確認 |

| 従業員等の名札着用の徹底 | ・他者が自己の氏名や所属部署を確認できるようにする |

| 防犯カメラの設置等 | ・書類、電子媒体が保管された書庫や区域等 ・見えやすいところに防犯カメラを設置、「防犯カメラ作動中」と掲示 |

| 秘密情報が記録された廃棄予定の書類等の保管 | ・廃棄するまでの間は、引き続き秘密情報としての管理 |

| 外部送信メールのチェック | ・上司の承認を必要とするシステムを使用、自動的に上司等にもCCメールが送信されるよう設定 |

| 内部通報窓口の設置 | ・情報漏えい行為と思わしき行為を確認した場合の通報窓口を設置、窓口が設置された旨を周知 ・匿名での私書箱等を設置 ・複数部門に窓口を設置 |

| 秘密情報が記録された媒体の管理 | ・記録媒体を、共有し書庫等に保管、複製を禁止し、保管媒体に通し番号を付す ・貸出し時及び返却時に、その日時、氏名、貸し出した資料名等を記録して管理 |

| コピー機等利用者記録・枚数管理機能導入 | ・従業員等のIDカードとコピー機やプリンター等とを連動 |

| 印刷者氏名等の「透かし」印字設定導入 | ・印刷時、強制的に印刷者の氏名やIDの「透かし」が印字されるように設定 |

| 秘密情報の保管区域等への入退室の記録・保存とその周知 | ・台帳管理、ICカードや生体認証、その旨の周知 |

| 不自然なデータアクセス状況の通知 | ・不自然な時間帯・アクセス数・ダウンロード量を検知した場合に上司等に通知、その旨を社内に周知し |

| PCやネットワーク等の情報システムにおけるログの記録・保存とその周知 | ・ログを取得、保存、その旨を社内に周知 ・ログの確認を定期的に実施 |

(ⅳ)不正行為者の言い逃れの排除のための対策

| 対策 | 具体例 |

| 秘密情報の取扱い方法等に関するルールの周知 | ・必要な社内規程条項としては、社内規程の適用範囲(本規程を守らなければならない者)、秘密情報の定義、秘密情報の分類(「役員外秘」、「部外秘」、「社外秘」等)、秘密情報の分類ごとの対策(「秘密情報が記録された媒体に分類の名称の表示をする」等)、秘密情報及びアクセス権の指定に関する責任者、秘密保持義務(秘密情報をアクセス権者以外の者に開示してはならない旨等) ・研修等の実施 |

| 秘密保持契約等(誓約書を含む)の締結 | ・社内の規程等に加え、又は規程に代えて、秘密情報を取り扱う従業員等と秘密保持に関する契約を締結したり、従業員等に対して誓約書を要請 ・「持出禁止(持出が認められる場合はその条件)」といった取扱いの内容の定め(個人メールアドレスへの送信防止) ・締結タイミングとしては、入社・採用時、退職・契約終了時、在職中(部署の異動時、出向時、プロジェクト参加時、昇進時等の取り扱う情報の種類や範囲が大きく変更されるタイミング)等 |

| 秘密情報であることの表示 | ・書類、書類を綴じたファイル、USBメモリ、電子文書そのもの、電子文書のファイル名、電子メール等に、自社の秘密情報であることが分かるように表示 ・表示を見た者が、その情報が、自社における秘密情報であることに加えて、アクセスできる者の範囲(例えば、「役員限り」等)や、どのような取扱い方法(例えば、「持出し禁止等」)が求められている秘密情報であるのかも認識できるような表示 ・秘密情報が記録された媒体等を保管する書庫や区域(倉庫、部屋など)に「無断持出し禁止」といった掲示 ・工場の生産ラインのレイアウトや金型等には、当該物件保管場所に「無断持出し禁止」、「写真撮影禁止」と掲示、物件リストを従業員等へ周知 |

(ⅴ)職場のモラルや従業員等との信頼関係を維持・向上のための対策

| 対策 | 具体例 |

| 秘密情報の管理の実践例の周知 | ・秘密情報の管理の徹底が、企業の発展・業績向上などに貢献したという事例を紹介 |

| 情報漏えいの事例の周知 | ・秘密情報の漏えいが企業に多大な損害を与え得るものであることを自社内外の具体的な漏えいとその結果に関する事例等をまとめた資料や映像等を準備し紹介 |

| 情報漏えい事案に対する社内処分の周知 | ・情報漏えい事案に対して、社内においてどのような処分がなされるのかについて、予め従業員等に説明 |

| 働きやすい職場環境の整備 | ・長時間労働の抑制(適正な業務配分等)や年次休暇取得促進のための体制構築(労働時間の適正化、多様な休み方の提案等)、福利厚生の充実 ・上司と部下、同僚同士がコミュニケーションを取りやすい職場環境の整備 |

| 透明性が高く公平な人事評価制度の構築・周知 | ・業務貢献を多面的に評価するなど納得感の高い人事評価制度 ・従業員等の能力や希望等を踏まえて配属等の適正な判断 ・創意工夫で企業に貢献した者に対する表彰制度や報奨制度 |

<退職者等対策>(従業員対策の追加的事項)

(ⅰ)アクセス権を有しない者を秘密情報に近づけない対策

| 対策 | 具体例 |

| 適切なタイミングでのアクセス権の制限 | ・退職時、退職者のIDやアクセス権限を削除、IDカード、入館証回収、当該IDカード等が使用不可になっていることの確認 |

(ⅱ)秘密情報の持出しを困難にする対策

| 対策 | 具体例 |

| 社内貸与の記録媒体、情報機器等の返却 | ・定年退職が近い者は従事させる業務内容も踏まえた適切なタイミングで、中途退職者は退職の申出を受けてから速やかに返却 ・在職中の使用PCは回収、退職までは初期化PCを新たに貸与 |

(ⅲ)目につきやすい状況を作りだす等の視認性確保のための対策

| 対策 | 具体例 |

| 退職をきっかけとした対策の厳格化とその旨の周知 | ・退職の申出があった後だけでなく、以前のものも含めて、ログを集中的に確認 |

(ⅳ)不正行為者の言い逃れの排除のための対策

| 対策 | 具体例 |

| 秘密保持契約等の締結 | ・就業規則等の規程の有無にかかわらず締結 ・退職予定者等との面談等を通じ、在職中のアクセス情報を確認 |

| 競業避止義務契約の締結 | ・重要なプロジェクトにおけるキーパーソン等 ・「職業選択の自由」に留意 |

| 秘密情報を返還・消去すべき義務が生ずる場合の明確化 | ・退職時に締結する秘密保持契約に、秘密保持義務の対象となる資料や記録媒体の返還、電子データ消去、その情報を自ら一切保有しないことを確認する契約条項の盛り込み |

(ⅴ)職場のモラルや従業員等との信頼関係を維持・向上のための対策

| 対策 | 具体例 |

| 適切な退職金支払い | ・退職手当の計算方法、支払い方法、支払い時期等を予め明確化 ・キーパーソンの場合、退職後改めて秘密保持義務契約を締結し、アドバイスやコンサルティングを行う「非常勤顧問」として再雇用も検討 |

| 退職金の減額などの社内処分の実施 | ・競業避止義務契約に反して競合他社に再就職する等、退職後において情報漏えいを行う可能性が高いと認められる場合 |

<取引先対策>

(ⅰ)アクセス権を有しない者を秘密情報に近づけない対策

| 対策 | 具体例 |

| 開示する情報の厳選 | ・契約前は秘密情報が記載された資料は回収、コアな情報は伝えない ・コア技術は開示せず、周辺技術のみ開示、その範囲のみでの業務委託 ・複数委託先に業務を分担、特定取引先に情報が集中しないように配慮 ・来訪時、書庫や工場等への不必要な立入りを禁止 |

| 取引先での秘密情報の取扱者の限定 | ・契約書等において、取引先における秘密情報の取扱者を指定、取扱者変更の場合は自社の許可が必要である旨契約書に規定 ・契約後の秘密情報のアクセスについては自社サーバーを利用することとし、そのアクセス権限を自社で管理 |

(ⅱ)秘密情報の持出しを困難にする対策

| 対策 | 具体例 |

| 秘密情報の消去・返還と複製できない媒体での開示 | ・電子データで取引先に開示した場合、消去義務に併せて、消去した旨の報告義務や消去の証明義務を設ける ・複製ができない媒体、文書作成ソフトの一般的な機能などを活用 ・自社が直接管理できるサーバーを使用させた場合、そのサーバー内のデータのダウンロードや印刷等を禁止する設定 |

| 遠隔操作によるデータ消去機能を有するPC・電子データの利用 | ・遠隔操作によりPC内のデータを消去 ・パスワードロックで一定の回数認証に失敗すると重要情報を消去 ・一定期間、管理サーバーとのやり取りがなされない状態が続いた場合に指定したデータが自動的に消去 ・電子データそのものに遠隔操作による消去 |

(ⅲ)目につきやすい状況を作りだす等の視認性確保のための対策

| 対策 | 具体例 |

| 秘密情報の管理に係る報告の確認、定期・不定期での監査の実施 | ・契約等に秘密情報を管理状況を定期的に報告、定期的に秘密情報へのアクセスログを提出させる義務、確認 ・契約等に秘密情報の管理状況について監査を実施する旨を規定、定期・不定期に情報管理体制やその履行状況の監査を実施 |

(ⅳ)不正行為者の言い逃れの排除のための対策

| 対策 | 具体例 |

| 取引先に対する秘密保持義務条項 | ・取引開始時、秘密保持情報を明確化した秘密保持契約等を締結 ・秘密保持の対象を「基本契約又は個別契約により知り得た相手方の営業上又は技術上の情報のうち、相手方が秘密である旨明示したもの」とし、実際の秘密情報の受渡しに際して秘密であることを明示(公知情報の混在による秘密情報不明確化防止) ・契約書等において、「甲が乙に秘密である旨指定して開示する情報は、別紙のとおりである。なお、別紙は甲乙協力し、常に最新の状態を保つべく適切に更新するものとする」旨記載 ・契約等指定した情報の範囲を超えるものを口頭で開示した場合、開示した側が、情報の開示後一定期間内に当該情報の内容を文書化し、当該文書を秘密保持義務の対象とすることとするなど、予め、口頭で開示した情報の取扱いに関する規定を設ける |

| 秘密情報であることの表示 | ・開示する紙媒体や電子記録媒体に「秘密情報」であることの表示 |

| 具体的な秘密情報取扱い等についての確認 | ・取引先が実施する秘密情報の具体的管理方法や契約終了後の取扱いを事前に確認した上で、それを契約書に定める |

| 取引先に対する秘密情報の管理方法に関する研修 | ・契約における具体的な秘密情報の対象やその管理方法について研修等を実施 |

| 取引先とのやりとりの議事録等の保存 | ・秘密情報特定の協議等のやりとりは、双方合意の上議事録を作成 ・秘密情報の授受に当たり、それを台帳で共有管理 ・メールで秘密情報を授受の場合にはそのメールを保存 |

(ⅴ)職場のモラルや従業員等との信頼関係を維持・向上のための対策

| 対策 | 具体例 |

| 適正な対価の支払い | ・親事業者と下請事業者の関係の場合には、「下請適正取引等の推進のためのガイドライン」を参考にする ・コンプライアンス宣言等を作成・公表 ・公平な取引を推進するため、自社従業員に向けた倫理研修を実施 |

| 契約書等における損害賠償や法的措置の記載 | ・秘密保持義務の違反時における損害賠償の責任を規定、契約時に秘密情報の漏えい等に対して法的措置等の厳正な処置をとることを明記 |

<外部者対策>

(ⅰ)アクセス権を有しない者を秘密情報に近づけない対策

| 対策 | 具体例 |

| 秘密情報を保管する建物や部屋の入場制限、書棚や媒体等のアクセス制限 | ・施錠管理、防犯カメラの併設 ・執務室には近づけないオフィスの設計 ・敷地入口での警備員による身分確認 ・入構ゲートを設置し、ID認証での入構制限 ・書庫、サーバールーム等を施錠管理し、入退室を制限 ・書棚の施錠管理、ID、パスワードによるPCの認証管理、USBメモリ等の記録媒体のパスワード管理 |

| 外部者の構内ルートの制限 | ・それ自体が秘密情報である製造機械等はルートに含まない ・PCはフィルム等を貼って画面をのぞかれないようにする ・秘密情報が表示された物件にカバーをかける |

| ペーパーレス化 | ・電子化された秘密情報には印刷やコピーができない措置 ・印刷可データの内容、印刷できる者、印刷の目的等限定するルール |

| 秘密情報の復元が困難な廃棄・消去方法の選択 | ・書類はシュレッダーにより裁断し、廃棄 ・廃棄後取り出すことができない鍵付きゴミ箱 ・重要度の高い情報は、信頼できる専門処理業者に依頼 ・市販の完全消去ソフト、ハードディスク磁気破壊サービス等を利用 |

| 外部ネットワークにつながない機器に秘密情報を保存 | ・ネットワークに接続された機器で利用、保管する必要性のない秘密情報は不正アクセスに備える |

| ファイアーウォール、アンチウィルスソフトの導入、ソフトウェアのアップデート | ・不正アクセスに備える ・不正侵入防御システムの導入 ・秘密情報へのアクセス権者を最小限化 |

| ネットワークの分離(複数のLANを構築) | ・不正アクセス対策、ウイルス拡散防止 |

(ⅱ)秘密情報の持出しを困難にする対策

| 対策 | 具体例 |

| 外部者の保有する情報端末、記録媒体の持込み・使用等の制限 | ・PCやUSBメモリ、カメラ、スマートフォン等の持込みを制限 ・USB差込口無し、USB差込口無効化、物理的にふさぐ部品設置 ・会社貸与のUSBメモリ以外は、PCが認識しないよう設定 |

| PCのシンクライアント化 | ・データ保存機能をPCから分離し、PCには秘密情報を保管しない |

| 秘密情報が記載された電子データの暗号化 | ・パスワードがなければ解読できない状態にする |

| 遠隔操作によるデータ消去機能を有するPC・電子データの利用 | ・遠隔操作によりPC内のデータを消去 ・パスワードロックで一定の回数認証に失敗すると重要情報を消去 ・一定期間、管理サーバーとのやり取りがなされない状態が続いた場合に指定したデータが自動的に消去 ・電子データそのものに遠隔操作による消去 |

(ⅲ)目につきやすい状況を作りだす等の視認性確保のための対策

| 対策 | 具体例 |

| 「関係者以外立入り禁止」や「写真撮影禁止」の張り紙等 | ・秘密情報が保管されている書棚や区域(倉庫、部屋など) ・「入室に関する問合わせ先」も記入 |

| 秘密情報を保管する建物・区域の監視 | ・秘密情報場所や出入口が従業員等の死角とならないようなレイアウトの工夫、出入口の扉の開閉時のチャイムやブザー設定 ・出入口での守衛による入退状況のチェック ・防犯カメラの設置 ・入退室をIDカード等で制限、入退室のログを保存、確認 ・入構の事前届出、社内活動に係る日報等の提出義務化 ・機器メンテナンス事業者が来室には必ず作業に立ち会い、業務専用の一時的なIDを付与、作業終了後は権限を無効化、PC等の作業画面の録画や操作ログを記録 ・社内では制服着用を契約において規定 |

| 来訪者カードの記入、来訪者バッジ等の着用 | ・入口にて来訪者カード等を準備、氏名や訪問先を記入、アポイントの有無を確認、面識のある従業員が直接入口に出迎え |

(ⅳ)不正行為者の言い逃れの排除のための対策

| 対策 | 具体例 |

| 秘密情報であることの表示 | ・紙媒体、電子記録媒体に秘密情報であることを表示 |

| 契約等による秘密保持義務条項 | ・各種メンテナンス業者等に対し「業務中に接する一切の情報を漏えいしてはならない」旨を規定 |